|

19일 이스트시큐리티에 따르면 이날 새벽 발견된 악성 파일은 윈도 스크립트 파일 형태인 ‘WSF’ 확장자로 제작돼 있으며, 파일명은 ‘bmail-security-check.wsf’ 이다. 윈도 화면보호기 파일처럼 위장한 변종 파일인 ‘bmail-security-check.scr’도 함께 발견됐다.

WSF 확장자는 자바스크립트, VB스크립트 등 다양한 언어를 지원하는 윈도 실행용 스크립트 파일이며, 이번에 발견된 악성 WSF 파일은 이날 새벽 제작된 것으로 확인됐다.

청와대가 속칭 블루 하우스(BH, Blue House)로 불리는 것에 비춰 봤을 때, 마치 청와대 보안 이메일 검사처럼 사칭해 관련자를 현혹 후 APT 공격을 수행할 목적인 것으로 추정된다.

|

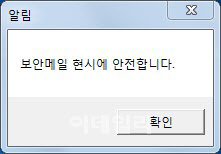

특히 이 악성 파일은 실행하게 되면 ‘보안메일 현시에 안전합니다’라는 문구의 메시지 창이 뜨는 것으로 확인됐다. ‘현시’와 같은 표현은 오늘날 국내에서 흔히 쓰이는 표현이 아니기 때문에, 악성 파일이 내국인에 의해 제작된 것은 아닐 것으로 추정된다.

이어 “이 악성 파일은 이스트시큐리티에서 작년 12월 발견한 청와대 상춘재 행사 견적서 사칭 공격 등 특정 정부 후원을 받는 것으로 알려진 사이버 범죄 조직 ‘김수키(Kimsuky) 그룹’의 공격과 유사성이 매우 높은 것으로 분석되었다”고 덧붙였다.

현재 이스트시큐리티는 자사 백신 프로그램 알약(ALYac)에 이번 악성 파일을 진단명 ‘Trojan.Agent.218372K’으로 탐지, 차단할 수 있도록 긴급 업데이트를 완료했으며, 이와 동시에 피해 방지를 위해 관련 부처와 긴밀한 대응 공조 체제도 가동하고 있다.

![[포토]황정미,완벽한 벙커샷](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/07/PS24070600387t.jpg)

![[포토]최윤성 칠성조선소 대표-조권능 지방 대표, 청중들과의 대화](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/07/PS24070600267t.jpg)

![[포토]인주연,중앙으로 날아가라](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/07/PS24070500463t.jpg)

![[포토] 황당한 희생에 안타까워하는 시민들](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/07/PS24070500526t.jpg)

![[포토] 모중경 '파워 스윙으로 우승을 꿈꾼다'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/07/PS24070500124t.jpg)

![[포토]최민경,탭인 버디 나이스 파이팅](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/07/PS24070400532t.jpg)

![[포토]채상병 특검법, '안철수-찬성, 김재섭-반대'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/07/PS24070400981t.jpg)

![[포토]이제영-이예원,콤비 미소 손하트](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/07/PS24070600405t.jpg)

![[이車어때]“사고 싶다”…벌써부터 MZ·여심 사로잡은 이 차](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/07/PS24070600094t.jpg)