|

전문가들은 가상사설망(VPN)과 데스크톱 가상화(VDI) 등을 통한 이중 보안으로 큰 문제는 없을 것이라고 예상한다. 다만 내부망과 접속할 수 있는 접점이 늘어나는 만큼 위험 확률도 높아지므로 회사 자체적인 보안 솔루션과 더불어 각 사용자들의 단말(노트북 혹은 PC)을 철저히 관리해야 한다는 조언이다.

망분리로 내부유출·외부공격 차단…가상 데스크톱 만들기도

망분리 규제는 지난 2011년 농협 등 금융권의 전산망 마비사태 이후 도입된 것으로, 금융회사 통신회선을 업무용 내부망과 인터넷용 외부망으로 분리하는 것이다. 내부망에 있던 중요 자료들이 외부망으로 유출되거나 외부망을 타고 들어오는 해킹, 악성코드 감염 등을 막기 위해 아예 회선 자체를 따로 나누는 것이다. 해킹 등의 외부 공격도 종종 발생하지만, 보안 사고의 70%는 내부자에 의한 유출이라는 통계가 있을 정도로 내부망에서 자료를 빼돌리려는 시도도 막기 위한 방침이다.

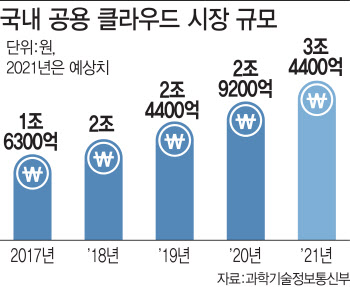

망분리는 원칙적으로 두 대 이상의 단말기를 쓰고, 각각의 단말기에 내부망과 업무망의 회선을 따로 연결해야 한다. 그러나 이런 물리적인 망분리는 기업 입장에서 비용이 많이 들고, 공간적인 제약이 발생할 수 밖에 없다. 이에 한 대의 단말기에서 가상화 소프트웨어(SW)를 이용해 업무망과 인터넷망을 모두 이용 가능한 논리적 망분리인 클라이언트기반 컴퓨팅(CBC) 방식이 많이 쓰인다. VDI를 이용한 서버기반 컴퓨팅(SBC) 방식도 한 대의 단말기에서 이용 가능하기에 물리적 망분리에 비해 비용 측면에서 효율적이다. SBC 방식은 사용자 단말기에서 업무망이나 인터넷망에 직접 접속하는 것이 아니라, 클라우드 시스템처럼 중앙 가상 데스크톱을 만들어 여기에서 업무를 처리하고 화면 정보만 사용자의 단말기로 보내주는 방식이다. 이에 실제 처리되는 데이터 정보는 가상 서버에 그대로 남아있게 된다.

전자금융감독규정은 금융회사 전산직원이 원격접속을 해야 하는 상황 등에 한해서만 일부 망분리 규제의 예외를 인정했는데, 이번에 코로나 사태로 인해 일반 임직원에게까지 확대한 것이다. 직원들이 재택근무를 하기 위해서는 내부 업무망에 접속해야 하는데, 이때 주로 VPN을 이용하는 방식을 사용한다. VPN에 인증을 받고 접속하면 터널이 형성되고, 해당 터널에서 암호화통신을 통해 정보가 전송된다.

보안업계 관계자는 “대부분 금융권에서 재택근무를 할 경우 VPN을 통해 내부 업무망에 접속하고, 이를 통해 업무망의 VDI에 접속해 작업하기에 이중의 보안을 거친다”며 “실제 데이터 정보는 사용자 단말기로 내려주지 않고 화면만 원격으로 보는 것이기에 정보 유출 우려를 방지할 수 있다. 화면 정보를 받는 경로마저도 VPN을 통해 암호화되기에 보안상 큰 문제는 없을 것”이라고 판단했다. 굳이 정보를 빼돌리려면 화면을 찍어 보내는 정도만 가능할 것이라는 설명이다.

재택근무로 외부 접점 많아져…“회사·사용자 보안관리 주의해야”

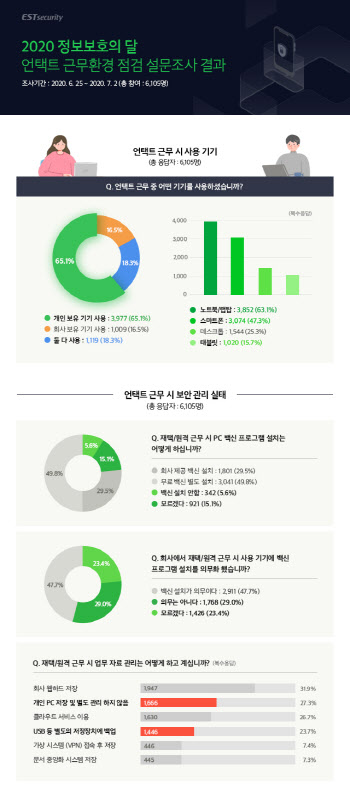

결국 회사와 더불어 재택근무를 하는 직원들도 보안 관리에 더 각별히 신경을 쓰는 수 밖에 없다. 회사 입장에서는 VPN 등 통신구간에 문제가 없는지 살펴야 하고, 외부망과 연결되는 접점이 없는지 계속 모니터링해야 한다. 서버 유지보수 작업 등을 재택근무로 수행할 경우 사용자의 권한을 많이 열어줘야 하기에 위험 요소가 높아진다. 이에 일부 기업들은 비IT 인력에 한해 원격근무를 시행하고, 인프라, 보안, 개발 인력은 정상 출근해 업무를 처리하게 하고 있다.

집에서 근무를 하는 임직원들은 본인의 단말기 보안에 책임을 지는 자세를 가질 필요가 있다. 재택근무 전용 단말기를 따로 지급하는 회사들도 있는데 최대한 다른 용도로 사용하지 않고, 보안솔루션을 통해 단말기를 수시로 점검해야 한다.

업계 관계자는 “망분리 규제 예외를 허용해주면 내부망과 접속할 있는 접점이 늘어나게 되면서 사고가 발생할 확률도 높아진다”며 “각 접점마다 제대로 보안 관리를 해줘야 사고 발생을 최소화할 수 있다”고 당부했다.

![[포토] '질퍽거리는 눈 피해서'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112800590t.jpg)

![[포토]이재명, 한국거래소 찾아 국내 주식시장 활성화 논의](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112800462t.jpg)

![[포토]국민의힘 최고위원회의 개최](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112800406t.jpg)

![[포토] 오세훈 서울시장, '리더는 세상을 어떻게 바꾸는가'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700981t.jpg)

![[포토]서울에 117년만에 폭설](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700882t.jpg)

![[포토] 휘슬러x구세군 사랑샘 자선냄비 체험관 전달식](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700766t.jpg)

![[포토]격차해소특별위원회 정책토론회 '정년연장 쟁점과 과제'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700657t.jpg)

![[포토]박찬대, '군주민수'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700587t.jpg)

![[포토]발렌타인 글렌버기 스몰배치 16년 출시](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700578t.jpg)

![[포토] '금융권 공감의 장' 인사말하는 이병래 회장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600936t.jpg)