|

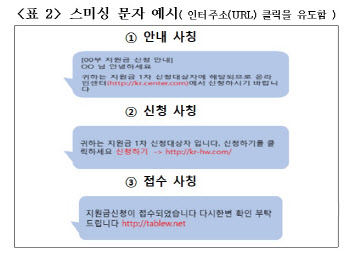

국내에서 코로나19 첫 확진자가 발생한 지난 1월 20일 이후 광고성 문자메시지가 기승을 부린데 이어 스미싱 문자도 1만여건에 달할 정도로 급증했다. 코로나19가 본격 확산세를 보이면서 코로나19를 악용한 사이버공격도 피싱 이메일, 악성코드로 진화되는 양상을 보이고 있다.

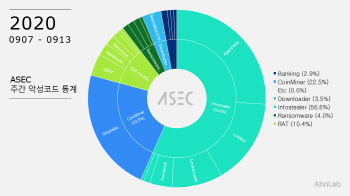

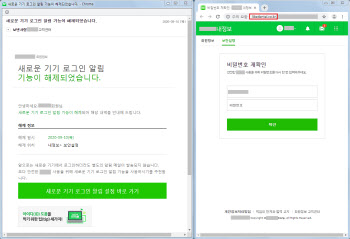

안랩시큐리티대응센터(ASEC)에 따르면 `실시간 코로나19 현황` 프로그램으로 위장한 악성코드, 특정 종교단체 비상연락처로 위장한 악성코드 등이 지속적으로 유포되고 있다. 실시간 코로나19 현황 프로그램으로 위장한 악성코드는 국내와 일본에서 유포되는 것이 확인됐다. 사용자를 현혹하기 위해 위장된 팝업 창이 뜬 사이에 사용자 몰래 악성파일을 다운로드하고 실행한다.

ASEC 분석팀은 코로나19의 집단 감염을 유발한 것으로 알려진 특정 종교단체 관련 문서로 위장한 악성코드 유포도 확인했다. 이 악성코드는 해당 종교단체의 비상연락처나 조직도라는 파일명과 엑셀(.xlsx)이나 파워포인트(.ppt) 문서 파일로 위장했다.

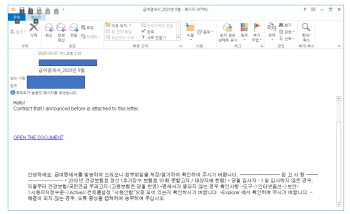

특히 최근에는 코로나19 예방법으로 위장한 악성코드, 코로나19 관련 매크로 악성코드, 웜(Worm) 악성코드 등이 전세계적으로 발견되고 있다. 코로나19 예방법으로 위장한 악성코드에는 주의사항이 스페인어로 작성돼 있다. 얼핏 보기에는 정상 문서처럼 보이지만 문서의 내부에는 매크로 스크립트가 존재하며, 이를 실행할 경우 악성 행위를 수행한다.

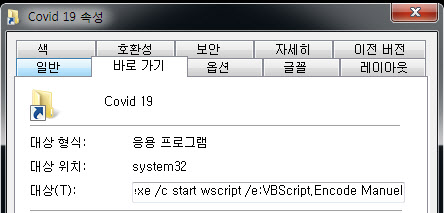

코로나19 관련 웜 악성코드도 발견되고 있다. 웜은 자체적으로 동작하며 이메일 등을 통해 스스로 복제해 순식간에 대량으로 피해를 주는 악성코드다. ASEC는 “`Covid 19.lnk`라는 파일명의 웜 악성코드는 폴더 아이콘을 가장했으며, 실행하면 실제 폴더처럼 보이도록 Covid 19 폴더를 오픈한다”며 “해당 악성코드는 포빅스(Forbix) 웜 악성코드와 유사하며 실행되는 스크립트에 따라 추가 악성 행위를 수행할 수 있다”고 설명했다.

|

![[포토]오토바이 이용해 오후 논술고사장으로 이동하는 수험생](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112400241t.jpg)

![[포토]여야의정 협의체 회의 참석하는 한지아-이만희-김성원](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112400218t.jpg)

![[포토]기름값 6주 연속 상승](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112400195t.jpg)

![[포토]고궁 찾은 관광객들](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112400185t.jpg)

![[포토]장원영, '러블리하죠?'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112400125t.jpg)

![[포토]축사하는 이상원 양형위원장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112200974t.jpg)

![[포토] 농가희망봉사단, 마을회관 기증품 전달](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112200740t.jpg)

![[포토]축사하는 한덕수 국무총리](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112200598t.jpg)

![[포토]오언석 구청장 '경원선 지하화 추진협의회' 출범식 참석](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112101263t.jpg)