|

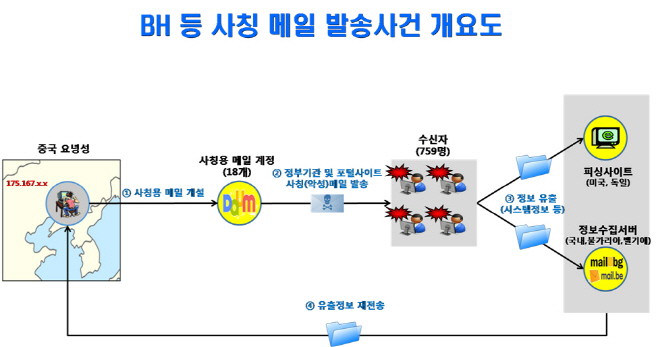

이 이메일이 발신된 IP는 2014년 북한 해커의 소행으로 결론난 ‘한국수력원자력 해킹사건’ 때의 중국 랴오닝성 대역(175.167.X.X)으로 드러났다. 강 청장은 “북한에서 무선PC로 (접경지역인) 랴오닝성의 IP를 사용할 수 있는 게 과학적으로 입증됐다. 과거 한수원 해킹사건 때 사용된 계정과 같은 계정이 2개 발견됐다”고 설명했다.

이메일의 발신 IP 대역은 평소 북한 해킹조직이 쓰는 것으로 알려진 ‘킴수키’(kimsuky) 계열 악성코드들의 IP 주소들과 비교해 12자리 숫자 중 9자리가 일치했다.

경찰에 따르면 이 이메일은 사칭용 전자메일계정 18개를 이용해 지난해 6월부터 지금까지 총 759명에게 발송됐다. 이메일 요청대로 북한의 4차 핵실험에 대한 의견을 회신한 인원은 35명이다. 경찰은 759명의 수신자 중 460명의 직업을 확인했으며 그 중 404명(87.8%)이 북한관련 업무를 하고 있다고 전했다.

이메일에 첨부된 파일 66개 중 20개 파일에선 정보유출 기능을 가진 악성코드가 발견됐다. 경찰은 해외 피싱사이트로 유도하는 범행수법과 악성코드의 정보유출 기능 등에 비춰 이번 사이버 공격으로 정부 관계자 및 연구원의 ID와 비밀번호를 빼낸 뒤 메일해킹 등으로 정보유출을 시도한 것으로 보고 있다.

한편 강 청장은 부모 등 보호자에게 교육적 방임을 받는 미취학 아동이나 중학생 등을 찾아내기 위한 적극적 의지도 밝혔다.

그는 “일반적 점검은 교육부 및 지방자치단체 공무원이 해야 한다. 그러나 주민등록등본 등에 등재됐지만 소재가 불명확하거나 학대의심을 받은 경우는 (경찰이) 수사에 착수하도록 하겠다”며 “한달 점검하고 끝낼 게 아니라 계속 확대할 필요가 있다”고 말했다.

|

![[포토] 맘스홀릭베이비페어 전시](https://image.edaily.co.kr/images/Photo/files/NP/S/2025/01/PS25010901108t.jpg)

![[포토]수도권 첫 한파주의보](https://image.edaily.co.kr/images/Photo/files/NP/S/2025/01/PS25010901027t.jpg)

![[포토]'무죄'받고 이동하는 박정훈 전 수사단장](https://image.edaily.co.kr/images/Photo/files/NP/S/2025/01/PS25010900998t.jpg)

![[포토]기자회견 하는 김상욱 의원](https://image.edaily.co.kr/images/Photo/files/NP/S/2025/01/PS25010900987t.jpg)

![[포토]전국정당을 넘어 K-정당으로 향하는 더불어민주당](https://image.edaily.co.kr/images/Photo/files/NP/S/2025/01/PS25010900948t.jpg)

![[포토]발언하는 권영세 위원장](https://image.edaily.co.kr/images/Photo/files/NP/S/2025/01/PS25010900599t.jpg)

![[포토]포즈 취하는 팀테일러메이드](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2025/01/PS25010800134t.jpg)

![[포토]서울 올겨울 첫 한파특보… 내일 체감온도 영하 17도](https://image.edaily.co.kr/images/Photo/files/NP/S/2025/01/PS25010800820t.jpg)

![[포토] 김혜수, 나홀로 화보](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2025/01/PS25010800074t.jpg)

![[포토]홍재경 아나운서,론칭쇼 진행합니다](https://spnimage.edaily.co.kr/images/vision/files/NP/S/2025/01/PS25010800229h.jpg)