|

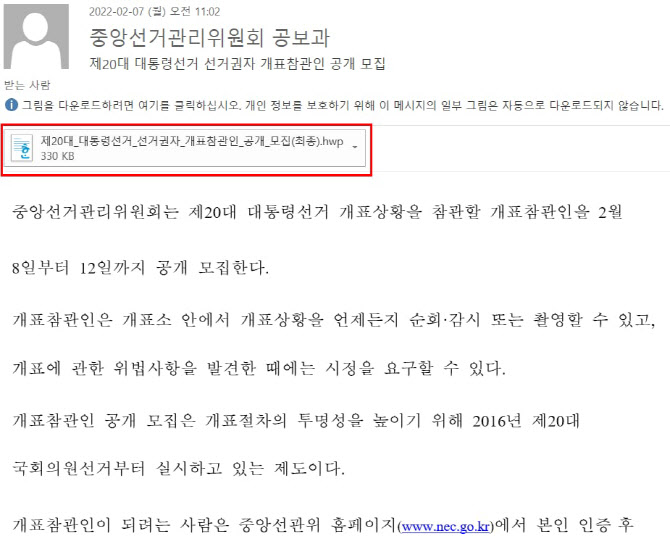

8일 북한 해킹을 추적해온 민간 단체 이슈메이커스랩에 따르면 전날 오전 선관위를 가장해 오는 12일까지 선거권자 개표 참관인을 공개 모집한다는 내용을 담은 스피어 피싱 메일이 뿌려졌다. 실제로도 같은 날 오전 9시께 선관위 측에서 이런 내용의 보도자료를 배포하기도 했는데, 불과 몇 시간 뒤 같은 내용을 미끼로 한 공격이 일어난 것이다.

선관위 관계자는 이날 이데일리와의 통화에서 “해당 자료는 언론사 외에는 발송된 적 없고, 홈페이지에만 올려놓은 상태”라고 말했다.

파이어아이(현 트렐릭스), 카스퍼스키랩 등 글로벌 사이버 보안업체가 ‘APT37’이라 이름붙인 북한 해커 조직이 이번 공격의 배후로 추정된다. 2012년부터 활동해온 이 조직은 북한의 군사 전략, 정치·경제적 이익을 위한 첩보 수집 활동을 해왔다. 이른바 ‘제로데이’ 취약점을 직접 찾아 공격에 악용할 정도로 역량이 뛰어난 것으로 알려져 있다. 초기 침투에 스피어 피싱 수법을 쓴다.

국민적으로 관심이 높은 이벤트를 악용해 스피어 피싱 메일을 보내거나 랜섬웨어 공격을 가할 수 있다는 예상이었다. 이슈메이커스랩을 운영하는 최상명 NSHC 수석 연구원은 “대선을 겨냥한 북한의 사이버 위협이 현실화했다”고 지적했다.

|

![[포토]의정갈등에 피해는 환자에게…](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120200764t.jpg)

![[포토]사랑의열매, '희망2025나눔캠페인' 시작… 목표액 4497억원](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120200776t.jpg)

![[포토] 서울 중장년 동행일자리 브랜드 선포](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120200708t.jpg)

![[포토]'본회의장 향하는 추경호 원내대표'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120200677t.jpg)

![[포토]표정 어두운 우원식 국회의장, '오늘 예산안 상정 안 해'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120200559t.jpg)

![[포토] 화학물질저감 우수제품 발표하는 이병화 환경부 차관](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120200532t.jpg)

![[포토]교보생명 광화문글판, 유희경 시인 ‘대화’로 새단장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120200500t.jpg)

![[포토]우정사업본부, 2025 연하우표 발행](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120200431t.jpg)

![[포토]비상의원총회, '대화하는 추경호-조정훈'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120200384t.jpg)