|

폴-안티스파이앱은 경찰청 사이버수사국이 지난 2014년 8월부터 2021년 12월 말까지 대국민 서비스용으로 제작·배포한 불법 도청 탐지앱이다. 이들은 지난 2018년 10월부터 2019년 4월까지 피해자들에게 금융기관에 예치한 자금을 보호해 주거나 휴대전화 악성앱을 탐지해 주겠다며 총 938대 휴대전화에 사칭앱을 유포했다.

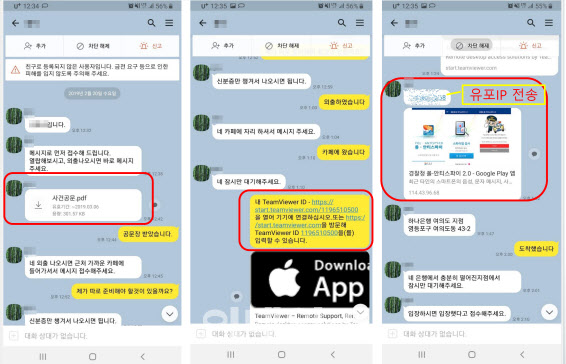

특히 법원·검찰·금융감독원 등 정부기관을 사칭해 허위 압수수색 검증영장과 구속영장 등 위조한 공문서를 전자 우편 또는 카카오톡 알림으로 전송하는 수법으로 악성앱 설치를 유도했다. 피해 휴대전화 운영체제(OS)는 모두 안드로이드 기반으로, 공식 앱스토어 외에 URL 링크를 전송해 APK 파일 형식의 악성코드를 심는 수법을 썼다. 실제 폴-안티스파이앱 외형과 초기 실행화면을 동일하게 구현해 속였다.

|

또 국내에서 직접 휴대전화 기기를 공수해 해당 악성앱이 백신 등 보안장치에 막히지 않고 정상 작동되는지를 주기적으로 시험하고, 수사기관이 분석·추적하는 것을 방해하기 위해 앱 자체를 암호화하는 등 고도화된 범행 수법을 보였다.

이들은 이러한 전화 금융사기 등 방법으로 악성앱에 감염시킨 938명의 휴대전화 중 166명으로부터 약 61억원 상당의 재산상 이익을 취득한 혐의를 받고 있다. 이렇게 갈취한 금액은 국내 현금수거책을 통해 전부 현금으로 인출해 중국으로 흘러간 것으로 파악됐다.

경찰은 해당 사건 수사를 확대하며 악성앱 초기 유포 시점부터 한국인터넷진흥원과 협조해 해당 사이트와 정보수집 서버 등을 차단하고, 국제 공조를 통해 이들이 대만에 마련한 서버를 확보했다. 또 관련 규모가 클 것으로보고 중국에 있는 전화 금융사기 조직 총책과 나머지 조직원 등에 대한 수사도 확대하고 있다.

경찰 관계자는 “어떤 정부기관도 카카오톡 등 사회관계망서비스(SNS)를 이용해 압수수색영장과 구속영장 등 공문서를 발송하지 않는다”면서 “고도화된 수법으로 일반인들이 악성앱을 인지하기는 어렵기 때문에, 백신 등 보안 프로그램과 패치를 주기적으로 업데이트해 확인해야 한다”고 당부했다.

![[포토] 평창고랭지 김장축제](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111501303t.jpg)

![[포토] 종로학원, 대입 합격점수 예측 설명회](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111501114t.jpg)

![[포토]이재명 민주당 대표 '징역 1년에 집행유예 2년'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111501110t.jpg)

![[포토]'구속VS무죄' 이재명 공판 앞두고 쪼개진 서초동](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111500881t.jpg)

![[포토] 개인정보보호위원회 기자설명회](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111500752t.jpg)

![[포토]고생했어~](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111401524t.jpg)

![[포토] 걷고 싶은 거리](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111401206t.jpg)

![[포토] 광복 80주년 기념사업 시민위원회](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111401169t.jpg)

![[포토]1400원 뚫은 원-달러 환율…외환당국 '적극개입' 시그널](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111401121t.jpg)

![[이車어때]"8800만원짜리 드림카"…벤츠 AMG A 45 S 4MATIC+](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24111600211h.jpg)

![“일 멈추고 멍 때리세요”…매일 ‘멍시’ 주는 이 회사[복지좋소]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24111600042b.jpg)

![“돈은 나가는데 해지는 어렵고”…카드 부가상품 해지 어쩌나[카드팁]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24111600184h.jpg)