|

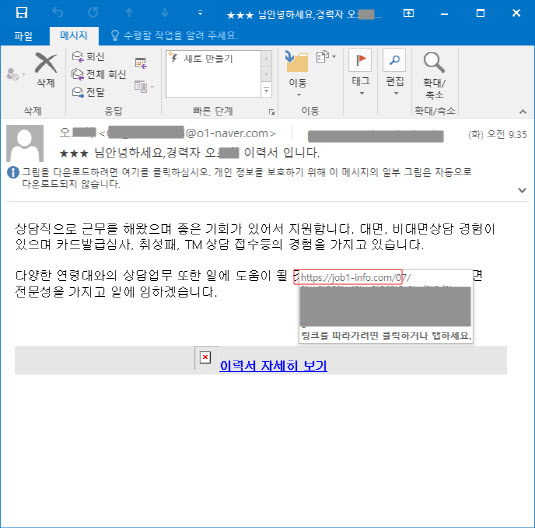

이번 공격은 기존에 공개된 다수 사례들과 유사하게 입사지원서 이메일을 위장한 피싱 메일을 통해 진행됐다.

주목할 부분은 이메일 내 첨부된 악성 링크 도메인 주소를 실제 존재하는 국내 구인구직 사이트와 유사하게 생성한 점이다. 이를 통해 실제 존재하는 구인구직 사이트에서 파일이 내려오는 것처럼 보이도록 유도했다.

활용된 도메인은 실제 구인구직 사이트인 ‘잡인포’ 도메인 주소를 모방한 것으로 나타났다.

윈도우 폴더 보기 옵션은 기본적으로 해제돼 있어, 사용자가 따로 설정하지 않는 이상 개별 파일 파일 확장자가 보이지 않는다. 공격자는 이런 점을 악용했다. 파일명에 hwp 단어를 추가해 한글 문서파일처럼 보여 실행하도록 유도한 것이다.

‘netscore.exe’ 파일은 감염 PC정보를 수집하여 특정 서버로 전송하며 공격자 명령에 따라 음성녹음, 폴더 및 파일정보수집 등 다양한 추가 악성 행위를 할 수 있는 명령 제어 기능도 다수 포함하고 있다.

이스트시큐리티 시큐리티 대응센터(ESRC)는 “입사지원서를 위장한 피싱 메일을 통한 공격은 공격자들이 즐겨 사용하는 방식 중 하나”라며 “공격자들은 입사지원서라는 동일한 주제를 갖고 다양한 공격 방식을 연구하고 있는 만큼, 이메일 내 첨부파일이나 링크 클릭 시 반드시 주의해야 한다”라고 말했다.

![[포토] 송민혁 '이글 2개, 버디7개 잡은 날'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/10/PS24103100152t.jpg)

![[포토]치솟던 배춧값 대폭 하락…"물량 충분해"](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/10/PS24103101370t.jpg)

![[포토]삼성전자 반도체 영업익 4조](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/10/PS24103101369t.jpg)

![[포토]하모니카 연주가 이윤석의 연주](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/10/PS24103101230t.jpg)

![[포토]민통선 주민들 트랙터 시위](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/10/PS24103101122t.jpg)

![[포토] 서울시예산안 설명하는 오세훈 시장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/10/PS24103100890t.jpg)

![[포토] 벤틀리모터스코리아, '더 뉴 컨티넨탈 GT 스피드' 공개](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/10/PS24103100418t.jpg)

![[포토] 2024 서울 문화원 엑스포](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/10/PS24103001770t.jpg)

![[포토]참관하는 오세훈 시장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/10/PS24103000777t.jpg)

![[포토] 송민혁 '이글 2개, 버디7개로 선두 질주'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/10/PS24103100153t.jpg)