| | 정부·지자체의 긴급재난 지원 사업을 사칭한 스미싱 본문.(자료=안랩 제공) |

|

[이데일리 이후섭 기자] 최근 코로나19 장기화에 따라 정부 및 지자체에서 각종 생활 지원금을 지원하고 있는 가운데 관련 내용을 사칭한 스미싱이 발견돼 주의가 요구된다.

16일

안랩(053800)에 따르면 정부·지자체의 긴급재난 지원 사업을 사칭해 사용자 개인정보 탈취를 노리는 스미싱 유포 사례가 발견됐다. 스미싱은 문자메시지(SMS)와 피싱의 합성어로 악성 혹은 피싱 인터넷주소(URL)가 포함된 휴대폰 문자를 전송해 사용자의 금융·개인정보를 탈취하는 수법을 의미한다.

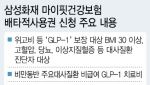

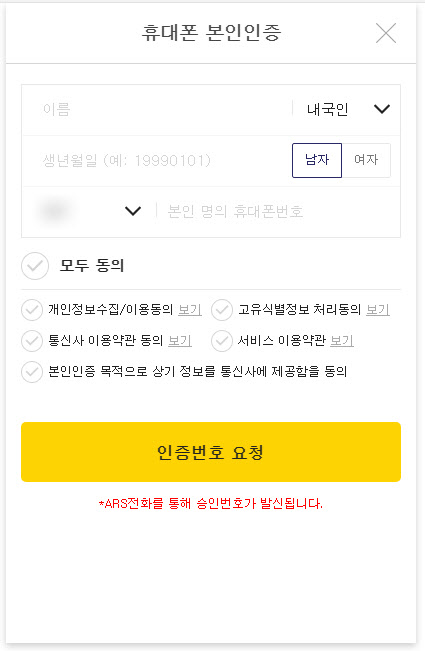

스미싱 공격자는 `긴급생할비(긴급생활비의 오타) 지원사업이 집수(접수의 오타)되었습니다 다시한번 확인 부탁드립니다. http://******.***(피싱 URL)`이라는 내용의 문자메시지를 발송했다. 사용자가 무심코 스미싱 문자메시지 내 URL을 실행하면 휴대폰 본인인증을 위장한 피싱 사이트가 나타난다. 만약 사용자가 속아 해당 피싱 페이지에 개인정보 입력 후 `인증번호 요청` 버튼을 누르면 입력한 개인정보(이름, 성별, 생년월일, 휴대폰 번호 등)가 즉시 공격자에게 모두 전송된다.

해당 피싱 사이트는 실제 휴대폰 본인인증 화면과 매우 유사하고, 정상 인증 과정과 유사한 기능을 수행하기에 사용자가 피싱 사이트임을 인지하기 어렵다. 탈취된 개인정보는 보이스피싱이나 금융정보 탈취 시도 등 공격자의 목적에 따라 다양하게 악용될 수 있다. 현재 V3모바일시큐리티는 `URL검사 기능`으로 해당 스미싱을 차단하고 사용자에게 스미싱 링크 알림을 제공하고 있다.

이와 같은 피해를 줄이기 위해서는 △출처가 불분명한 정보성 문자메시지 내 URL·첨부파일 실행금지 △인터넷 상에서 개인정보 입력시 접속한 웹 페이지 이상 여부 꼼꼼히 확인 △스마트폰에 V3 모바일 시큐리티 등 모바일 백신설치 및 관련 기능 활성화 등의 보안 수칙을 실행해야 한다.

박태환 안랩 ASEC대응팀장은 “최근 몇 개월 동안 재난 지원금을 사칭한 스미싱이 지속적으로 발견되고 있다”며 “사회적 이슈를 활용한 스미싱 공격은 앞으로도 발생할 것이므로 문자메시지 내 출처가 불분명한 URL은 가급적 접속을 자제하는 것이 좋다”고 당부했다.

| | 정부·지자체의 긴급재난 지원 사업을 사칭한 스미싱에 사용된 피싱 사이트,(자료=안랩 제공) |

|

![[포토]코스피-코스닥 동반 상승 마감](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120300908t.jpg)

![[포토]따스한 온기를 퍼지는 행복촌](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120300829t.jpg)

![[포토]이웃을 위한 연탄나눔봉사활동](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120300804t.jpg)

![[포토]한동훈, '여성의 힘으로 세상을 바꾸자'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120300792t.jpg)

![[포토]설영희부띠끄 24W/25S 살롱 패션쇼](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120300633t.jpg)

![[포토]유승민 "대한체육회장 공식 출마합니다"](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120300064t.jpg)

![[포토]더불어민주당 원내대책회의](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120300465t.jpg)

![[포토]'모두발언하는 추경호 원내대표'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120300359t.jpg)

![[포토]의정갈등에 피해는 환자에게…](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24120200764t.jpg)