|

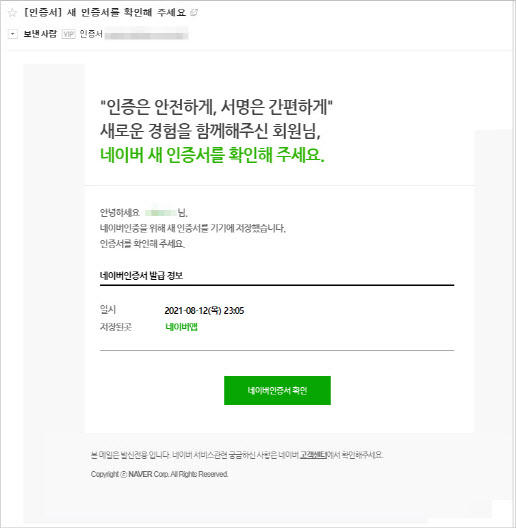

14일 보안 전문기업 이스트시큐리티에 따르면 네이버를 사칭해 신규 인증서를 확인하라는 내용의 피싱 공격이 발견됐다. 해당 메일은 `[인증서] 새 인증서를 확인해 주세요`라는 제목으로 유포됐으며, 코로나19 예방접종 사전예약 시스템에서 본인인증 방법의 하나로 네이버 인증서가 사용되는 점을 노린 공격으로 파악된다.

사용자가 인증서를 확인하기 위해 클릭하면 로그인 계정과 비밀번호를 탈취하는 피싱 사이트로 이동하게 되는데, 이 사이트는 앞서 네이버를 사칭해 유포됐던 또다른 피싱 공격에서 사용된 사이트와 동일한 제작자로 확인됐다.

`차단한 해외 지역에서 로그인이 시도되었습니다` 제목이 악성 메일을 보내 네이버의 아이디와 비밀번호를 입력하도록 유도하는 악성 메일도 발견됐다. `캡챠(Capcha)인증`을 추가해 정식 페이지처럼 보이도록 위장할 뿐만 아니라 여러 단계에 걸쳐 계정정보를 입력하도록 유도함으로써 정보 탈취를 시도한다.

|

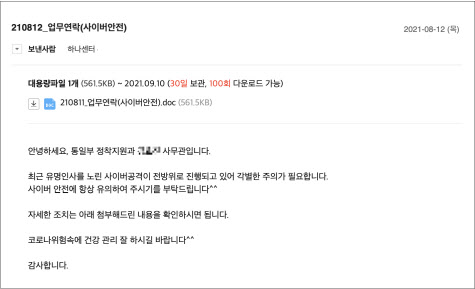

이스트시큐리티 시큐리티대응센터(ESRC)는 이번 공격이 국내 대북 분야 종사자를 대상으로 수행된 것으로 확인했다. 지난 5월 북한 연계 해킹조직 `탈륨`이 수행한 작전명 `사이버 스톰` 공격과 동일한 계열의 코드 등 유사점을 발견해 이번 공격의 배후에도 탈륨이 있는 것으로 파악했다.

금감원을 사칭한 스미싱 공격은 `명의계좌가 신고되었습니다`라는 내용을 보내 문자에 포함된 링크를 누르도록 유도한다. 링크를 클릭하면 사용자의 휴대폰 번호 뿐만 아니라 이름, 생년월일 등 정보를 탈취하는 페이지로 이동하고, 사용자의 신분증과 금융정보를 빼내기 위한 악성 앱을 내려받도록 유도한다.

문종현 이스트시큐리티 ESRC센터장은 “현재 북한 연계 해킹조직의 대남 사이버 공작 활동이 예사롭지 않고, 외교·안보·국방·통일 및 대북 분야에서 활동하는 고위 유력인사를 집중 겨냥해 공격하고 있다”며 “이메일로 PDF, DOC 형식의 문서를 전달받을 경우 문서를 열어보기 전에 이메일 발신자에게 연락해 실제 발송 여부를 확인하는 것이 중요하다”고 당부했다.

![[포토] 오세훈 서울시장, '리더는 세상을 어떻게 바꾸는가'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700981t.jpg)

![[포토]서울에 117년만에 폭설](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700882t.jpg)

![[포토] 휘슬러x구세군 사랑샘 자선냄비 체험관 전달식](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700766t.jpg)

![[포토]격차해소특별위원회 정책토론회 '정년연장 쟁점과 과제'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700657t.jpg)

![[포토]박찬대, '군주민수'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700587t.jpg)

![[포토]발렌타인 글렌버기 스몰배치 16년 출시](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700578t.jpg)

![[포토] '금융권 공감의 장' 인사말하는 이병래 회장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600936t.jpg)

![[포토]경북 국립의대 신설 촉구, '참석자들에게 인사하는 한동훈'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600846t.jpg)

![[포토]손태승 전 회장, 영장실질심사 출석](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600794t.jpg)

![[포토]정윤하 등장](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600056t.jpg)