스스로 감염시키는 랜섬웨어 첫 사례…스마트폰 위험

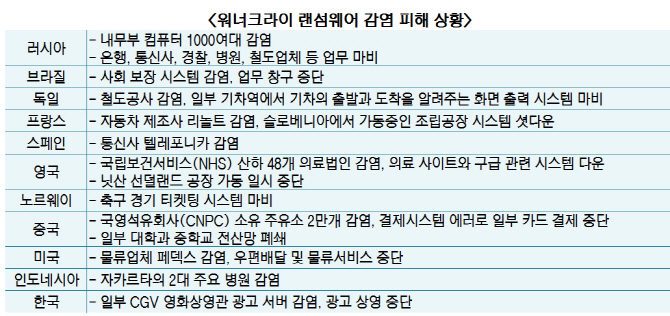

기존 랜섬웨어는 PC 사용자가 동영상을 보거나 파일을 다운로드하면서 감염돼 PC 한 대 안에 저장된 파일만 암호화하는 방식이었다. 개인 사진이나 기업의 일부 파일만 암호화돼 피해가 크지 않았다. 하지만 이번 랜섬웨어는 런던 병원 시스템이 일부 마비되거나 공장 시스템이 셧다운 되는 등 차원이 달랐다.

이번 랜섬웨어는 감염된 PC가 네트워크를 통해 또다른 PC를 감염시키는 ‘네트워크 웜(자가 전파 악성코드)’의 형태로 인터넷만 연결되면 순식간에 여러대의 PC에 악성코드를 전파시켜 시스템이 마비될 수 밖에 없었다.

이는 향후 랜섬웨어가 더욱 위험한 악성코드로 진화할 가능성을 보여준 셈이다. 이번에는 마이크로소프트(MS)의 윈도 운영체제(OS) 취약점을 노린 악성코드로 스마트폰 감염은 피해갈 수 있었다. 하지만 이와 유사한 방식으로 안드로이드 OS 취약점을 노린 랜섬웨어가 등장할 가능성도 배제할 수 없다.

|

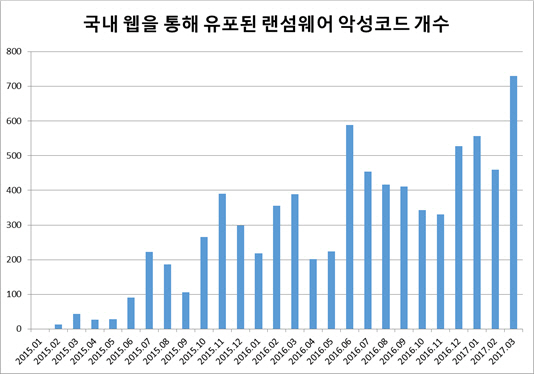

워너크라이는 피해갔지만 랜섬웨어는 사라지지 않았다. 보안업계 전문가들은 워너크라이 사태 이후에도 랜섬웨어에 대한 주의는 필요하다고 입을 모은다.

워너크라이는 랜섬웨어의 한 종류로 랜섬웨어는 2011년 처음 등장한 이후 해커들이 주로 사용하는 공격 기법으로 떠오르고 있다. 사진이나 문서 파일 등 데이터를 암호화한 후 금전을 요구하기 때문에 해커들 사이에서 수익성 높은 비즈니스로 인식되고 있다.

|

|

신·변종 랜섬웨어가 끊임없이 새롭게 등장하고 있어 한번 랜섬웨어를 막았다고 해서 안심할 수는 없는 상황이다. 이번 워너크라이 랜섬웨어도 변종이 280여개가 순식간에 등장했다.

신대규 한국인터넷진흥원(KISA) 침해사고분석단장은 “악성코드를 비활성화시키는 ‘킬 스위치’가 없는 워너크라이 변종이 언제 또 확산될지 아무도 모르기 때문에 안심할 수는 없다”면서 “보안 패치만 업데이트했다면 막을 수는 있지만 PC 사용자들이나기관 및 기업들이 보안 업데이트를 얼마나 했는지는 파악하기는 어렵다”고 말했다.

![[포토]스케이트 타는 시민들로 북적](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122200317t.jpg)

![[포토]기름값 10주째 올라…전국 휘발유 평균 1652.2원](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122200258t.jpg)

![[포토]크리스마스 분위기](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122200248t.jpg)

![[포토]'서울광장 스케이트장 좋아요'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122000768t.jpg)

![[포토] 나인퍼레이드 캠페인](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122000496t.jpg)

![[포토]더불어민주당 최고위원회의 개최](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122000232t.jpg)

![[포토]영화 속 배경에서 찰칵](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121901369t.jpg)

![[포토] 아수라장된 기자회견장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121901115t.jpg)

![[포토]다양한 식음료가 한 자리에, '컬리 푸드페스타 2024'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121900958t.jpg)

![[포토]안소현-김성태 본부장,취약계증 후원금 전달식 진행](https://spnimage.edaily.co.kr/images/vision/files/NP/S/2024/12/PS24121400036h.jpg)