|

국내 공공기관 10곳 중 9곳은 ‘다크웹(특수 브라우저로만 접속이 가능한 인터넷)’에 직원 계정정보(이메일 아이디+비밀번호)가 버젓이 떠돌아다니는 것으로 확인됐다. 이 정보는 해커가 기관 내부로 침투하는 빌미를 제공할 수 있어 사이버 공격 위험에 노출된 상황을 내버려둬선 안 된다는 지적이다.

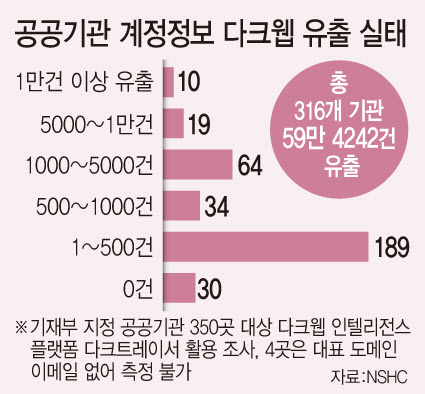

2일 다크웹을 감시하는 국내 사이버 보안 기업 NSHC가 조사한 결과 총 350곳의 공공기관(공기업 36개, 준정부기관 96개, 기타 공공기관 218개) 중 약 90%인 316개 공공기관의 직원 계정정보가 유출된 것으로 파악됐다. 국내 공공기관의 다크웹 상 계정정보 유출 실태를 전수 조사한 건 이번이 처음이다.

이번에 확인된 유출 계정정보는 약 59만 건에 달했다. 방대한 다크웹에서 보안업체 한 곳이 찾아낸 것만 이 정도다. 1000 건이 넘는 계정정보를 유출한 공공기관은 93곳이었으며, 1만 건 넘게 유출한 기관도 10곳이나 됐다. 1000 건 이하의 계정정보를 유출한 기관은 223개에 이른다. 계정정보 유출 흔적이 없는 기관은 30곳에 불과했다.

다크웹에 유출된 계정정보는 최근 미국 송유관에 이어 세계 최대 육가공 업체까지 멈추게 만든 랜섬웨어(주요 파일을 암호화해 접근을 차단한 뒤 금전을 요구하는 해킹 공격) 등 사이버 공격의 시발점이 될 수 있다.

최상명 NSHC 수석연구원은 “국내 공공기관은 북한 등 세계 각국의 해커들로부터 공격 대상이 되기 때문에 다크웹을 상시 모니터링해 유출된 계정정보를 파악하고 대응해야 한다”며 “유출된 패스워드는 반드시 교체해야 하며, 해당 기관의 이메일을 일반 사이트의 로그인 정보로 사용하지 않도록 직원들을 교육하는 일도 필요하다”고 말했다.

국가정보원 관계자는 “다크웹에서 국가·공공기관 종사자의 개인정보 유출이 확인되면 소속기관을 통해 비밀번호 변경 등 보안 조치를 하도록 하고 있다”며 “지난해 12월에도 다크웹에 노출된 회원 정보 중 국내 공직자와 연구기관 종사자 등의 이메일 노출 사실을 확인해 소속기관을 통해 조치했다”고 밝혔다.

![초유의 사태속 침착한 '땅땅땅'…우원식 활약 빛났다[尹 탄핵소추]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/12/PS24121500288b.jpg)

![[포토]윤석열 대통령 탄핵 심판, 헌재의 시간](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121500328t.jpg)

![[포토]이재명 대표, "직무대행은 현상유지만…한계 벗어나지 않길"](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121500306t.jpg)

![[포토] 촛불 문화가 이젠 응원봉 문화로](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121400621t.jpg)

![[포토] 윤석열 대통령 탄핵 반대 지지자들](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121400618t.jpg)

![[포토]'사퇴설 일축....국회 나서는 한동훈 당대표'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121400550t.jpg)

![[포토]8년 만에 대통령 탄핵소추…이제 헌법재판소의 시간](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121400537t.jpg)

![[포토]대통령(윤석열) 탄핵소추안 가결, '모이는 민주당 지도부'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121400459t.jpg)

![[포토]의원총회 참석하는 윤상현](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121400272t.jpg)

![[포토]전현무의 첫 개인전 작품 감상하는 관람객](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121301027t.jpg)

![[포토]안소현-김성태 본부장,취약계증 후원금 전달식 진행](https://spnimage.edaily.co.kr/images/vision/files/NP/S/2024/12/PS24121400036h.jpg)

![尹, 국가원수 지위 모두 상실…의전·경호는 유지[尹 탄핵소추]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/12/PS24121500208b.jpg)