|

1~2월 피싱사이트 차단건수 12% 증가…`코로나` 키워드 악용

13일 한국인터넷진흥원(KISA)에 따르면 지난 1~2월 피싱사이트 차단건수는 1417건으로 전년동기(1258건)대비 12.6% 증가했다. 3월 차단건수는 아직 집계가 완료되지 않았지만 지난해 보다 증가세를 보였을 것으로 추정된다. KISA 관계자는 “대다수 해외에 서버를 두고 있는 피싱사이트를 차단한 것”이라며 “KISA는 피해 확산을 방지하기 위해 신고를 받거나 자체 탐지된 사이트는 통신사와 공조해 신속히 차단하고 있다”고 설명했다.

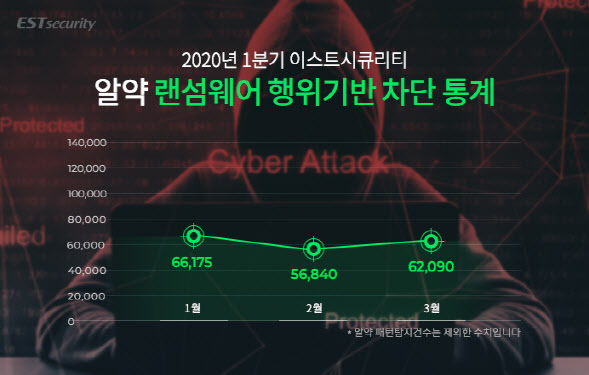

앞서 SK인포섹도 보안관제센터 `시큐디움 센터`에서 올 1분기에 탐지한 사이버공격 건수가 총 170만건으로 전년동기대비 21% 증가했다고 밝혔으며, 이스트시큐리티는 백신 프로그램 `알약`을 통해 1분기 총 18만5105건의 랜섬웨어 공격을 차단했다.

전 세계적으로 코로나19가 확산되면서 `코로나` 키워드를 악용한 사이버공격이 끊이지 않고 있다. 국내에서는 첫 확진자가 발생한 지난 1월 20일 이후 광고성 문자메시지가 기승을 부린데 이어 스미싱 문자도 1만여건에 달할 정도로 급증했다. 코로나19가 본격 확산세를 보이면서 질병관리본부(KCDC) 공지내용을 사칭한 악성 이메일에 이어 코로나19 관련 각종 정보를 내세워 사용자들의 클릭을 유도한 악성코드가 유포돼 왔다.

사용자 계정을 탈취하거나 시스템 루트(Root) 권한을 뺏기 위해 관리 서버를 노려 랜섬웨어나 악성코드를 설치하는 공격이 가장 많았던 것으로 나타났다. 관리 서버를 공격하는 것은 악성코드를 여러 시스템으로 전파시켜 피해를 확산시키기 위한 목적이다. 랜섬웨어의 경우 새로운 유형의 공격이 나타나기보다 기존 랜섬웨어의 변종 형태로, 이름을 `코로나 바이러스`로 변경하거나 랜섬노트 내에 `코로나` 키워드를 언급하는 사례들이 다수 발견됐다.

재택근무 환경을 노린 공격도 빈번했다. 회사 내부에 비해 보안체계가 허술한 것을 틈타 사용자 계정을 탈취해 기업의 주요 시스템에 침투하기 위한 시도다. 재택근무로 인해 평소보다 이메일을 자주 열람할 가능성이 높다는 점을 이용해 주요 기업 담당자를 대상으로 결제 송장, 유명 설계 프로그램 등을 위장한 악성 이메일이 유포된 것이다. 또 중국 내의 피해현황과 마스크 수급상태, 중국에 진출한 공장들의 향후 계획 등을 언급하며 사용자의 클릭을 유도했다. 기업의 메일 서버가 스팸 메일을 발송하는 것에 악용되거나 암호화폐 채굴에 내부 서버가 악용되는 사례도 다수 발견되기도 했다.

“코로나 악용한 공격 지속될 것…보안 취약점 등 꼼꼼히 살펴야”

문종현 이스트시큐리티 시큐리티대응센터(ESRC)장은 “코로나19 키워드를 악용한 랜섬웨어가 지속적으로 발생할 것으로 예상된다”며 “원격 상황에서 기업 내부망으로 접속하는 재택근무 단말기에 대한 운영체제(OS) 및 소프트웨어의 보안 업데이트 점검이 중요하다”고 강조했다.

박태환 안랩 시큐리티대응센터(ASEC) 팀장은 “코로나19 관련 정보는 질병관리본부·세계보건기구(WHO)와 같은 공신력 있는 조직의 공식 홈페이지를 통해 확인하고, 언론을 통해 전파되는 내용들을 교차검증하는 것이 중요하다”며 “코로나19 관련 이메일을 수신할 경우에는 발신자에게 메일 발신여부를 재확인하는 절차를 거치는 것도 필요하다”고 당부했다.

|

![[포토] 오세훈 서울시장, '리더는 세상을 어떻게 바꾸는가'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700981t.jpg)

![[포토]서울에 117년만에 폭설](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700882t.jpg)

![[포토] 휘슬러x구세군 사랑샘 자선냄비 체험관 전달식](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700766t.jpg)

![[포토]격차해소특별위원회 정책토론회 '정년연장 쟁점과 과제'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700657t.jpg)

![[포토]박찬대, '군주민수'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700587t.jpg)

![[포토]발렌타인 글렌버기 스몰배치 16년 출시](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700578t.jpg)

![[포토] '금융권 공감의 장' 인사말하는 이병래 회장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600936t.jpg)

![[포토]경북 국립의대 신설 촉구, '참석자들에게 인사하는 한동훈'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600846t.jpg)

![[포토]손태승 전 회장, 영장실질심사 출석](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600794t.jpg)

![[포토]정윤하 등장](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600056t.jpg)

![오늘도 '눈폭탄', 출근길 비상…"두꺼운 외투, 우산 챙기세요"[오늘날씨]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24112800057b.jpg)

![[속보]뉴욕증시, 랠리 멈췄다…기술주 줄줄이 하락](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24112800077h.jpg)