|

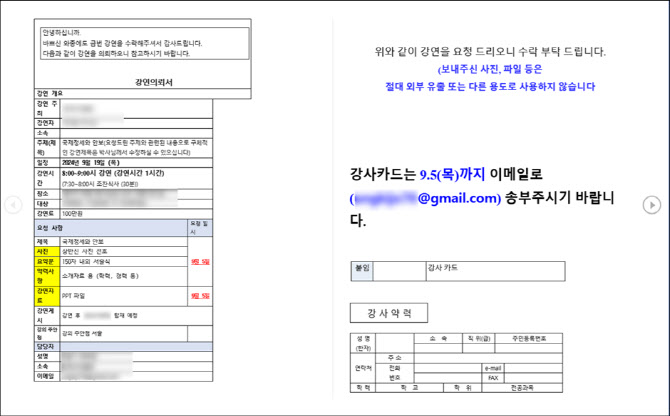

해당 파일은 ‘강연의뢰서’ 제목의 악성 한글문서(.hwp)로, 공격자는 해당 파일을 피싱 메일 혹은 악성 인터넷 주소(URL)를 통해 유포한 것으로 추정된다. 이 파일에는 악성코드가 숨겨져 있어 이용자가 문서를 다운로드 하면 본인 PC에 악성코드가 자동으로 저장된다. 악성코드는 PC에서 비밀스럽게 작동하면서 개인정보 유출 등 악성 행위를 수행할 수 있다.

해당 한글문서는 마치 실제 강연 요청자가 작성한 것과 같은 구체적인 정보를 담고 있다. 공격자는 피해자가 해당 악성 한글파일을 실행할 경우 정상 미끼 문서(.docx)가 함께 실행되도록 해 사용자를 속였다. 정상(미끼)문서에는 마치 실제 강연 요청자가 작성한 것과 같은 구체적인 정보를 담고 있다.

|

다만, 안랩 측에 따르면 이번 공격으로 인한 실제 피해 여부는 확인된 바 없다. 안랩 백신(V3)은 현재 이 악성 파일을 탐지, 차단하고 있다.

보안 업체 카스퍼스키는 전날 유수 마케팅 업체를 사칭한 악성 메일이 발견됐다며 이용자 주의를 요구했다. 바뀐 기업 가이드라인을 PDF 첨부파일 형식으로 전달한다는 내용의 이 메일은 이메일 서비스의 보안 필터도 통과했다고 설명했다. 이용자가 해당 PDF 파일을 열면 휴대폰으로 QR코드를 스캔해 가이드라인 내용을 확인하도록 유도하고 악의적인 웹페이지로 자동 연결된다.

로만 데녹 카스퍼스키 연구원은 기업들이 피싱 방지를 위해 “모바일 기기를 포함한 모든 업무 기기에 안티피싱 기술이 적용된 보안 솔루션을 사용하고 임직원을 대상으로 정기적인 사이버 보안 교육을 실시해야 한다”고 말했다.

![[포토]은행권 소상공인 금융지원 간담회](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122300609t.jpg)

![[포토]인사청문회 출석한 마은혁 헌법재판관 후보자](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122300404t.jpg)

![[포토]아침 영하 10도, 꽁꽁 얼어붙은 도심](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122300843t.jpg)

![[포토]스케이트 타는 시민들로 북적](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122200317t.jpg)

![[포토]기름값 10주째 올라…전국 휘발유 평균 1652.2원](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122200258t.jpg)

![[포토]크리스마스 분위기](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122200248t.jpg)

![[포토]'서울광장 스케이트장 좋아요'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122000768t.jpg)

![[포토] 나인퍼레이드 캠페인](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122000496t.jpg)

![[포토]더불어민주당 최고위원회의 개최](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122000232t.jpg)

![[포토]안소현-김성태 본부장,취약계증 후원금 전달식 진행](https://spnimage.edaily.co.kr/images/vision/files/NP/S/2024/12/PS24121400036h.jpg)