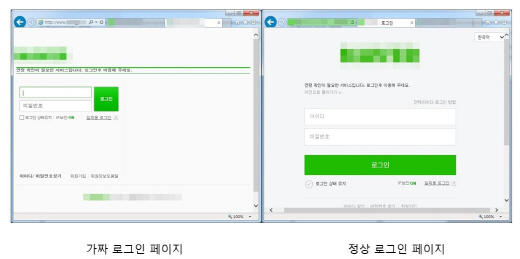

공격자는 유명 포털 로그인 화면으로 위장한 피싱 사이트를 제작하고, 사용자의 아이핀(i-PIN) 정보 탈취를 시도했다.

먼저 사용자가 메일, SNS에 첨부된 URL 등 다양한 경로로 포털 로그인 창을 위장한 피싱 사이트에 접속하면, 유명 포털을 사칭해 아이디·비밀번호를 요구하는 가짜 로그인 화면이 뜬다.

사용자가 해당 창에 아이디·비밀번호를 입력하면, 실제와 유사하게 제작된 가짜 아이핀 인증 사이트로 연결된다. 이 사이트에서는 아이핀 아이디·비밀번호·2차 비밀번호까지 모두 입력하도록 유도한다. 이 때 사용자가 입력하는 정보는 모두 공격자에게 전송된다.

공격자는 사용자가 구분이 어려울 정도로 유사한 웹사이트 주소(URL)와 웹사이트의 화면 구성으로 사용자를 속인다. 사용자가 페이지 상단에 삽입된 특정 이미지를 클릭하면 악성코드에 감염되도록 피싱 사이트를 제작했다.

현재는 삽입된 이미지를 클릭해야 악성코드에 감염되지만, 공격자의 의도에 따라 접속만 해도 악성코드에 감염되도록 설정을 변경할 수도 있어 특히 주의가 필요하다.

해당 악성코드는 감염 이후 특정 C&C 서버(Command & Control, 공격자가 악성코드를 원격 조종하기 위해 사용하는 서버)로 접속을 시도해 시스템 정보를 탈취하는 등 공격자의 특정 명령을 받아 수행한다. 공격자의 목적에 따라 다양한 악성코드 추가 설치 및 실행이 가능해 사용자의 주의가 필요하다. 현재 V3 제품군은 해당 악성코드를 진단하고 있다.

박태환 안랩 ASEC대응팀 팀장은 “피싱 사이트는 포털을 비롯, 공공기관, 중고 거래 사이트 등 다양한 형태로 제작되고 있다”며 “사용자의 추가 정보를 탈취하거나 악성코드 유포 등의 행위를 시도하는 형태로 진화하고 있어 평소 출처가 불분명한 URL을 보면 주의하는 습관이 필요하다”고 밝혔다.

|

▶ 관련기사 ◀

☞안랩, 모바일로 가다..USIM기반 간편인증 개시

![[포토] 원·달러 환율 오를까?](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112900849t.jpg)

![[포토] 폭설 피해](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112900576t.jpg)

![[포토] 주식시장 활성화 테스크포스-경제계 간담회](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112900547t.jpg)

![[포토]최재해, '정치적 탄핵 매우 유감...자진 사퇴 생각 없다'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112900431t.jpg)

![[포토]'모두발언하는 이재명 대표'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112900370t.jpg)

![[포토]이데일리 퓨처스포럼 송년회 무대](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112801622t.jpg)

![[포토]용산국제업무지구 개발계획 공동협약식에서 협약서 서명](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112801123t.jpg)

![“신장 면화 안산다고? 유니클로 불매” 들끓는 中 민심[중국나라]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24112901024b.jpg)

![[단독]의협, 전공의 투표 독려 위해 21억원 투입](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24112901000h.jpg)