이전의 스미싱 공격은 주로 소액 결제나 모바일 뱅킹 앱 이용자를 겨냥했다. 하지만 이번에 발견된 공격은 스마트폰에 저장된 공인인증서 탈취 시도는 물론 신용카드 정보까지 노리고 있어 스마트 금융 서비스 사용자의 각별한 주의가 필요하다. 새롭게 발견된 스미싱 공격은 불특정 다수에게 악성 주소(URL)가 포함된 문자 메시지(SMS)를 발송하는 전형적인 스미싱 형태를 띄고 있다.

|

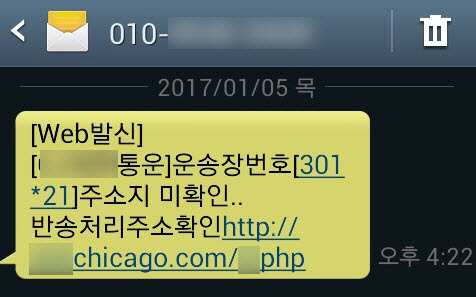

이번 공격은 ‘[Web발신][XXXX통운]운송장번호[301*21]주소지 미확인..반송처리주소확인’이라는 내용의 문자 메시지를 발송한 뒤 사용자가 첨부된 주소에 접속할 경우, 신용카드번호 등 금융 정보를 탈취하기 위한 목적의 악성 앱(APK)이 설치되는 특징이다.

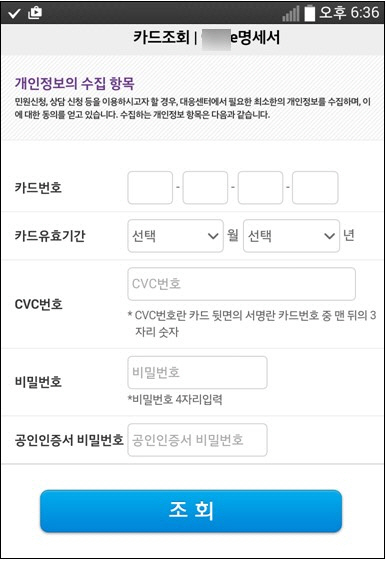

또한 접속된 피싱 사이트에서는 사용자의 의심을 최소화하기 위해 ‘XX소프트에서 결제하신 내역 확인바랍니다’라는 안내 메시지와 함께 가짜 신용카드 명세서 정보를 일부 보여주며 △신용카드번호, △카드 유효기간, △CVC 번호, △비밀번호, △공인인증서 비밀번호 등 민감한 개인 금융 정보 입력을 유도한다.

현재 이스트시큐리티 시큐리티대응센터는 악성 앱의 유포 확산과 감염 피해 방지를 위해 한국인터넷진흥원(KISA)과 하께 대응을 진행하고 있다. 스마트폰 보안 앱 ‘알약 안드로이드’에서는 유포된 악성 앱을 △Android.Trojan.Fanebank.BF, △Android.Trojan.SMSSend.XS 등의 탐지명으로 진단 및 치료하고 있다.

|

![[포토] 설경](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700612t.jpg)

![[포토]박찬대, '군주민수'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700587t.jpg)

![[포토]발렌타인 글렌버기 스몰배치 16년 출시](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700578t.jpg)

![[포토] '금융권 공감의 장' 인사말하는 이병래 회장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600936t.jpg)

![[포토]경북 국립의대 신설 촉구, '참석자들에게 인사하는 한동훈'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600846t.jpg)

![[포토]손태승 전 회장, 영장실질심사 출석](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600794t.jpg)

![[포토]정윤하 등장](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600056t.jpg)

![[포토]내년에 또보자 가을](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600715t.jpg)

![[포토]민주당 민생연석회의 참석하는 이재명 대표](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600655t.jpg)

![[포토] '소상공인 힘보탬 프로젝트' 발표](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600583t.jpg)

![[속보]현대차, 1조원 규모 자사주 매입](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24112700716h.jpg)

![“이렇게 많이 올 줄은”…`폭설 첫눈`에 시민들 출근길 발 동동[르포]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24112700623h.jpg)