|

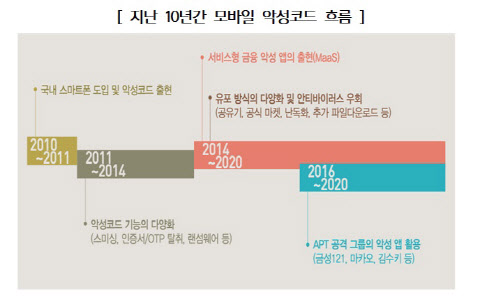

최근 금융보안원은 2010년부터 2020년까지 지난 10년간 발견된 국내외 금융 모바일 악성코드를 체계적이고 전문적으로 분석한 사이버 위협 인텔리전스 보고서 `금융 모바일 악성코드의 현재와 미래`를 발간했다.

국내에서 최초로 발견된 금융 모바일 악성코드는 WinCE/TerDial로, 윈도우 모바일 스마트폰에서 실행되는 악성코드였다. 이 악성코드는 모바일 게임 설치파일에 국제전화 발신 기능이 포함돼 과금 피해를 발생시켰다.

이후 2012년~2014년에 모바일 악성코드가 폭발적으로 증가했고 악성 기능도 스미싱, 인증서·OTP 탈취, 랜섬웨어 등으로 다양해졌다. 2014년부터는 비용만 지불하면 맞춤형 악성코드를 개발해 공격 환경을 제공하는 서비스형 악성코드(MaaS)가 등장했다. 악성코드에 대한 공격 방법 및 기술적인 이해가 없어도 다크웹 등에서 비용만 지불하면 손쉽게 악성코드를 제작·유포할 수 있게 된 것이다. 악성코드 등을 탐지하는 안티바이러스 우회 기능을 적용하는 등 공격 기법도 고도화됐다. 2016년부터는 지능형 지속위협(APT) 공격 그룹에서 모바일 악성코드를 활용하고, 보이스피싱 등 금융사기에도 사용되고 있다.

금융 모바일 악성코드는 공격 목적에 따라 크게 △개인정보 탈취 △금융정보 탈취 △인증정보 탈취 △스미싱 소액결제 △보이스피싱 사기 등으로 분류된다. 문자 메시지, 메신저, 이메일에 악성 앱 설치 링크와 파일을 보내 악성 앱 설치를 유도해서 개인정보를 탈취하기도 하고, 공공기관을 사칭하거나 검색엔진에 노출되는 피싱 페이지를 통해 금융정보를 입력하도록 유도하는 방식도 사용한다. 또 2단계 인증 등의 과정에서 스마트폰이 악성 앱에 감염된 상태인 경우 공격자가 인증 정보를 탈취할 수 있게 되는데, 탈취된 금융정보와 인증정보 등을 통해 계좌 출금, 불법결제 등의 금전적 피해를 입을 수 있다.

보안 업계에서는 출처가 불분명한 이메일 첨부파일을 실행하거나 링크된 이미지를 클릭하지 않도록 주의해야 한다고 조언한다. 또 공식 스토어 이외의 앱 설치를 주의하고, 신뢰할 수 없는 사이트 방문을 자제할 필요가 있다.

|

![[포토] 오세훈 서울시장, '리더는 세상을 어떻게 바꾸는가'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700981t.jpg)

![[포토]서울에 117년만에 폭설](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700882t.jpg)

![[포토] 휘슬러x구세군 사랑샘 자선냄비 체험관 전달식](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700766t.jpg)

![[포토]격차해소특별위원회 정책토론회 '정년연장 쟁점과 과제'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700657t.jpg)

![[포토]박찬대, '군주민수'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700587t.jpg)

![[포토]발렌타인 글렌버기 스몰배치 16년 출시](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700578t.jpg)

![[포토] '금융권 공감의 장' 인사말하는 이병래 회장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600936t.jpg)

![[포토]경북 국립의대 신설 촉구, '참석자들에게 인사하는 한동훈'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600846t.jpg)

![[포토]손태승 전 회장, 영장실질심사 출석](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600794t.jpg)

![[포토]정윤하 등장](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600056t.jpg)