| | (그래픽=이미지투데이 제공) |

|

[이데일리 이후섭 기자] 올해 국내외 은행권, 대학교, 공공기관 등을 노린 대규모 디도스(DDoS) 공격이 끊이지 않고 있다. 한국거래소의 경우 지난 8월에 이어 최근에도 디도스 공격을 받아 공시사이트 접속이 지연되는 등 홈페이지 운영에 차질을 빚었다. 디도스 공격은 과거에는 정치적, 사회적 목적의 대형 공격이 집중됐는데, 최근에는 적은 양의 트래픽을 사용해 서버를 다운시키는 `슬로우로리스(Slowloris)` 공격, 금전을 요구하는 `랜섬 디도스` 공격 형태로 진화하고 있어 체계적인 보안 전략으로 대응해야 한다는 조언이다.

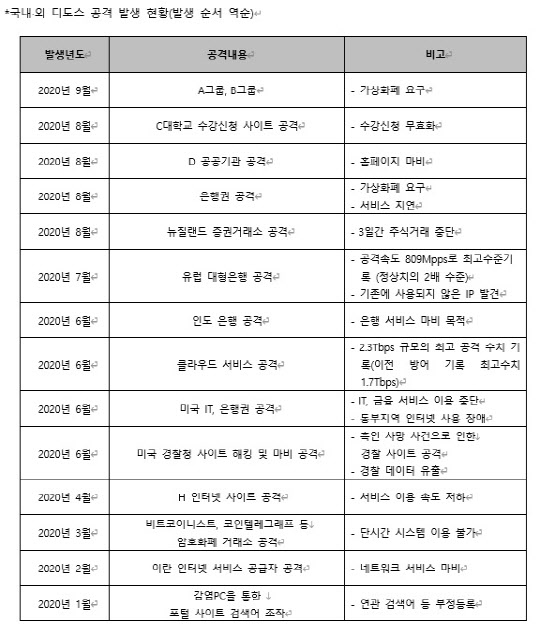

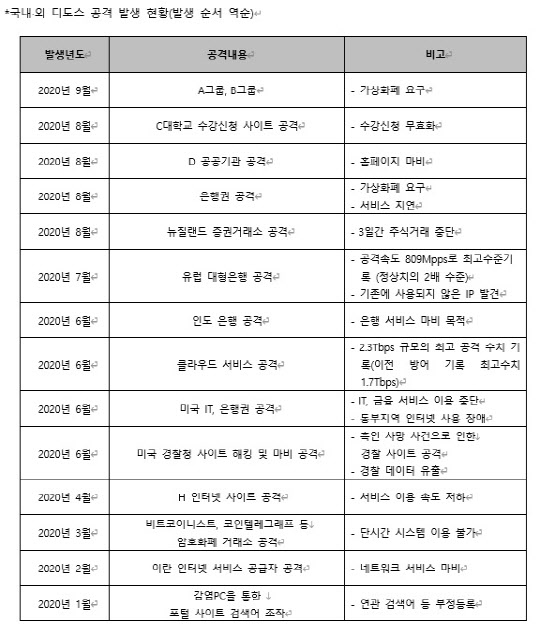

14일 보안 전문기업 SK인포섹에 따르면 미국, 인도, 이란, 유럽 등 전 세계에서 14건이 넘는 디도스 공격이 발생한 것으로 확인됐다. 국내에서도 지난 8월 신한은행, 카카오뱅크, 케이뱅크 등 금융권에 대한 디도스 공격이 집중적으로 이뤄졌고 한국거래소, 대학교도 공격에 노출됐다.

특히 당시 국내 금융권에 대한 공격은 해커그룹이 금전을 요구하며 또 다른 공격을 예고한다는 점에서 이전 공격과는 다른 양상을 보였다. 금전을 지불하지 않으면 IT 전산 인프라를 마비시켜 서비스 운영에 장애를 일으키겠다고 협박하는 형태로 점점 진화하고 있다. 정치·사회적 목적의 디도스 공격이 최근에는 복합 공격의 수단이 되거나 금전을 요구하는 랜섬 디도스 형태로 트렌드가 바뀌고 있는 것이다. 고객의 중요 데이터를 보유하고 있는 금융권, 인터넷 쇼핑몰, 포털 사이트 등이 랜섬 디도스 공격의 주요 타깃이 되고 있다.

디도스 공격은 해커들이 서버나 네트워크가 감당할 수 없는 많은 양의 데이터를 보내 서버를 마비시키고 일반 사용자들이 사이트 접근을 불가능하도록 차단하는 공격 방식이다. 업계에서는 통상 100GB가 넘어가는 공격을 대형 공격으로 간주하는데, 최근 테라바이트가 넘는 대형 공격이 이어지고 있다. 해커들은 대형 디도스 공격을 일으킨 후 이를 이용한 복합 공격을 시도한다. 디도스 공격에 기업 보안 담당자들이 보안 역량을 집중하게 만든 틈을 노려 다른 공격을 시행하는 방식이다. 디도스 공격과 함께 크리덴셜 스터핑, 정보 유출 등과 같은 공격이 시도되면 더 큰 피해로 이어질 수 있다. 크리덴셜 스터핑(Credential Stuffing)은 공격자가 사용자의 계정, 비밀번호, 계좌 등 암호화된 개인정보를 여러 방식으로 획득해 사용자가 방문할 만한 사이트에 무작위로 대입하는 공격 방식이다.

| | (자료=SK인포섹 제공) |

|

또 최근에는 디도스 공격을 방어하는 시스템이 탐지하지 못하는 `슬로우로리스` 공격도 등장하고 있다. 기업들은 주로 많은 양의 트래픽을 탐지하는 안티 디도스 장비를 도입해 대응해 왔기에 적은 양의 트래픽을 사용해 서버를 다운시키는 슬로우로리스 공격을 탐지하고 못하고 있다. 슬로우로리스 공격은 △해커가 HTTP 헤더의 정보를 조작해서 비정상적인 패킷을 웹서버로 보내고 △웹서버는 정상적인 패킷이 올 때까지 무한정 기다리게 되면서 △다른 정상적인 접근은 거부하게 되는 방식으로 이뤄진다.

일반적인 디도스 공격은 오래 전부터 발생해온 공격이기에 대비가 어느 정도 이뤄져 큰 어려움 없이 막을 수 있다. 해당 공격과 이상 트래픽을 탐지할 수 있는 솔루션 등으로 기업의 자체 대응이 가능한 수준이다. 문제는 새로 등장한 수법인 슬로우로리스 공격이나 크리덴셜 스터핑 등과 같이 이뤄지는 복합 공격 등 디도스 공격이 점점 진화하고 있다는 점이다.

최근 다수의 공격에 노출된 금융권은 디도스 공격에 당할 경우 IT 전산 인프라 마비로 업무가 중단되거나, 네트워크 장애로 인해 큰 피해를 입을 수 있다. 전문적인 보안 전략으로 대응체계를 강화할 필요가 있다. 공공기관이나 금융, 대기업 등 일정한 보안체계가 갖춰진 곳에서는 정기적으로 모의훈련을 진행해 디도스 공격에 대비할 수 있다. 실제 디도스 공격 상황에 준하는 공격 시나리오를 제작해 환경을 구축하고 다양한 패턴별로 공격을 시도해 위협 탐지·차단하는 대응능력을 키우는 것이다. 민간 업체 뿐만 아니라 금융보안원, 한국인터넷진흥원(KISA)에서도 디도스 공격 모의 훈련을 진행하고 있다.

SK인포섹 관계자는 “디도스 공격 모의훈련은 공격 자체에 대한 방어 능력을 확인할 수 있을 뿐만 아니라 회사 전체의 보안 관제 프로세스를 점검할 수 있는 계기도 된다”며 “디도스 공격 트렌드의 변화와 기업의 IT 환경을 고려한 보안 체계를 점검할 수 있는 디도스 대응 전문 보안 전략이 필요하다”고 강조했다.

![[포토] 휘슬러x구세군 사랑샘 자선냄비 체험관 전달식](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700766t.jpg)

![[포토] 설경](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700612t.jpg)

![[포토]박찬대, '군주민수'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700587t.jpg)

![[포토]발렌타인 글렌버기 스몰배치 16년 출시](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112700578t.jpg)

![[포토] '금융권 공감의 장' 인사말하는 이병래 회장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600936t.jpg)

![[포토]경북 국립의대 신설 촉구, '참석자들에게 인사하는 한동훈'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600846t.jpg)

![[포토]손태승 전 회장, 영장실질심사 출석](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600794t.jpg)

![[포토]정윤하 등장](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600056t.jpg)

![[포토]내년에 또보자 가을](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600715t.jpg)

![[포토]민주당 민생연석회의 참석하는 이재명 대표](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600655t.jpg)