안랩은 21일 “공격자가 지능형 지속공격(APT)에 의해 서버 관리자 계정을 탈취한 것으로 추정하고 있으며 서버의 취약점은 아니”라고 밝혔다. 만약 관리자 계정이 탈취됐다면 공격자가 정상적인 권한으로 서버에 접근할 수 있기 때문에 취약점이 없는 대부분의 소프트웨어(SW)가 악용될 수 밖에 없다.

이번 악성코드가 유포된 서버는 외부망 인터넷데이터센터(IDC)에 있는 ‘업데이트 서버’가 아닌 방송사나 금융사 등 기업 내부망에 있는 ‘자산관리서버(업데이트 관리 서버)’가 이용된 것으로 확인됐다. 자산관리서버는 기업의 내부망에서 최신 소프트웨어(SW)로 유지되는지를 중앙에서 관리하는 서버를 의미한다.

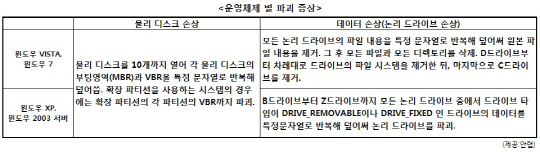

이번에 장애를 일으킨 악성코드는 안랩의 통합자산관리 서버와 연결된 PC를 이용한 것으로 확인됐다. 이번 악성코드는 PC를 감염시킨 후 PC가 부팅되는데 필요한 영역을 손상시켰다.

안랩은 추가적인 정밀조사를 통해 조속한 시일 안에 명확한 원인을 발표할 예정이다.

|

▶ 관련기사 ◀

☞안랩 "악성코드는 트로이목마의 일종"

☞안랩 공식 발표..백신 관리서버 어찌 뚫렸나

☞국민은 불안에 떨고 있는데..굳게 입닫은 안랩

![[포토]김세은 아나운서,따스한 햇살 받으며](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111600281t.jpg)

![[포토] 평창고랭지 김장축제](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111501303t.jpg)

![[포토] 종로학원, 대입 합격점수 예측 설명회](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111501114t.jpg)

![[포토]이재명 민주당 대표 '징역 1년에 집행유예 2년'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111501110t.jpg)

![[포토]'구속VS무죄' 이재명 공판 앞두고 쪼개진 서초동](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111500881t.jpg)

![[포토] 개인정보보호위원회 기자설명회](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111500752t.jpg)

![[포토]고생했어~](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111401524t.jpg)

![[포토] 걷고 싶은 거리](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111401206t.jpg)

![[포토] 광복 80주년 기념사업 시민위원회](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24111401169t.jpg)

![[이車어때]"8800만원짜리 드림카"…벤츠 AMG A 45 S 4MATIC+](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24111600211h.jpg)

![[포토]김세은 아나운서,진행은 매끄럽게](https://spnimage.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24111600282h.jpg)

![예금자보호한도 24년만에 오른다고?[오늘의 머니 팁]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24111600304h.jpg)