|

스미싱은 공격자가 스마트폰 사용자에게 악성 인터넷 주소(URL)을 포함시킨 문자를 보내고, 실행 및 악성앱 설치를 유도해 이를통해 피해자의 금융정보 및 개인정보를 탈취하는 사기수법이다.

이번에 발견된 스미싱은 가입자가 많이 있는 특정 포털 온라인 카페의 답글 등록 알림을 사칭하고 있다.

이 스미싱 문자는 “[D***]고객님 명의로 카페에 답글 1개가 등록되었습니다. m****.pw 확인하시기바랍니다.” / [D***]고객님 명의로 카페에 답글 등록되었습니다. fil****.pw 확인하시기바랍니다.”등 실제 푸시 알림과 유사한 두 가지 유형의 문구가 있어 사용자들은 의심 없이 URL을 클릭하기 쉽다.

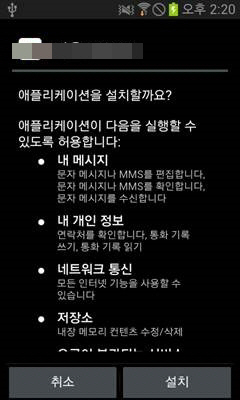

해당 앱을 설치 하면 유명 포털의 로고를 사칭한 아이콘이 바탕화면에 생성된다. 이 악성 앱은 △금융정보를 요구하는 가짜 은행 앱 설치 유도 △수신 전화 차단 △주소록과 수신 문자메시지(SMS)를 공격자에게 유출하는 기능을 가지고 있다.

특히, 이번 악성 앱은 최초 실행 시 관리자 권한을 요구해 사용자가 이를 허용하면 자신을 삭제하지 못하도록 보호한다. 동시에 바탕화면에 생성됐던 아이콘을 삭제해 사용자가 앱이 설치되었음을 알지 못하도록 위장한다.

또한 가짜 은행 앱 설치, 수신전화 차단, 주소록/SMS정보 유출 등의 악성 기능을 C&C서버(Command & Control 서버, 명령 제어 서버)를 통해 공격자가 원격에서 실행할 수 있다. 동일한 악성 기능을 문자 전송으로도 원격 실행할 수 있는데, 이는 C&C서버가 차단되었을 경우를 대비한 것으로 추정된다.

이호웅 시큐리티대응센터장은 “최근 스미싱이 유명 사업자의 이름을 사칭하거나 호기심을 자극하는 사회공학적 방법을 이용하는 등 교묘해지고 있다”면서 “사용자 개개인의 각별한 주의가 필요하다” 라고 말했다.

▶ 관련기사 ◀

☞[특징주]안철수株 '약세'..청사진 발표 후 기대감 소멸

☞안랩, 주당 200원 결산배당 결정

☞안랩, 지난해 영업익 39억..전년比 69% 감소

![[포토]박현경,책에서 많은 것을 배워요](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121100158t.jpg)

![[포토]윤석열 대통령을 지지 화환](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121101030t.jpg)

![[포토]내란 행위 긴급 현안질문, '질의하는 조국 대표'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121101036t.jpg)

![[포토] 서울시청 방문한 관광객](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121100905t.jpg)

![[포토]한국경제 생산성 제고를 위한 개혁방안](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121100824t.jpg)

![[포토] 서울시 비상경제회의](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121100621t.jpg)

![[포토]법사위 전체회의](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121100594t.jpg)

![[포토]탄핵 정국 연말 특수 기회 사라진 식당](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121001231t.jpg)

![[포토]조정훈-조지연, '비공개 의원총회 참석'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24121000859t.jpg)

![[포토]박현경,자기 관리 중요해요](https://spnimage.edaily.co.kr/images/vision/files/NP/S/2024/12/PS24121100160h.jpg)